هل تعلم أنك تستطيع إزالة الفيروسات من جهاز الكمبيوتر دون تنسيق؟ سنعرض لك في هذا المقال أفضل الطرق للقيام بذلك بشكل صحيح ، دون التعرض لضياع مزعج للمعلومات.

طريقة فعالة لحماية المعلومات.

إزالة الفيروسات من جهاز الكمبيوتر دون تنسيق

إذا كنت تريد أن تعرف كيف إزالة الفيروسات من جهاز الكمبيوتر دون تنسيق، أنت في المكان الصحيح ، لأننا هنا سنخبرك بكيفية تحقيق ذلك دون فقدان المعلومات. ومع ذلك ، قبل الدخول في الموضوع ، من المهم أن نتذكر بعض الجوانب الأساسية المرتبطة بها ، وهي:

فيروس

بشكل عام ، يمكننا القول أن فيروس الكمبيوتر هو برنامج ، أو جزء منه ، مصمم خصيصًا لإحداث ضرر متعمد لتشغيل الكمبيوتر. بالإضافة إلى ذلك ، تتمثل وظيفتها في التكاثر والانتشار بطريقة متسارعة ، بحيث يمكن أن تصيب عددًا أكبر من العناصر داخل نظام الكمبيوتر نفسه.

من ناحية أخرى ، بالإضافة إلى الفيروسات ، لدينا أحصنة طروادة ، وهي نوع من الأكواد الخبيثة التي تسعى إلى إتلاف الكمبيوتر بشكل غير مباشر. بمعنى آخر ، يصبحون الوسيط بين جهاز كمبيوتر مصاب وجهاز كمبيوتر ؛ لديهم أيضًا القدرة على الانتشار عن طريق إنشاء نسخ مختلفة.

لمزيد من المعلومات حول هذا الموضوع المهم ، يمكنك قراءة المقال بعنوان: أخطر خمسة فيروسات في التاريخ، حيث ستجد كل التفاصيل حول كل منهم.

الفيروسات: برنامج مصمم لإلحاق الضرر بعمل أجهزة الكمبيوتر.

تطور الفيروسات

بشكل عام ، ظهرت فيروسات الكمبيوتر في أوائل الثمانينيات ، بعد وقت قصير من الإطلاق الرسمي لأجهزة الكمبيوتر الشخصية. ومع ذلك ، من المهم أن نلاحظ أن الفيروسات الأولى كانت تجارب تكنولوجية ، والغرض منها إظهار موهبة مبتكريها.

في هذا الصدد ، منذ نشأتها ، تمت مقارنة فيروسات الكمبيوتر بالفيروسات البيولوجية ، خاصة لقدرتها على التكاثر والانتشار بسرعة. ومع ذلك ، فإن فكرة البرنامج المشفر بلغة برمجة معينة ، والتي كانت قادرة على إحداث أضرار جسيمة لأجهزة الكمبيوتر ، انتشرت بسرعة في جميع أنحاء العالم.

ومع ذلك ، بعد سنوات ، أدرك العالم أن الشفرة الخبيثة أقدم مما كان يعتقد سابقًا. واعترافا في ذلك الوقت بالوجود السابق لمشروع يسمى: برنامج Creeper التجريبي والذي يعتبر اليوم نذير فيروسات الكمبيوتر.

بالإضافة إلى ذلك ، في نفس العقد من الثمانينيات كانت هناك محاولة أخرى ، هذه المرة كان فيروس يسمى Elk Cloner. كحقيقة مثيرة للفضول ، يمكننا أن نذكر أن الفيروس المذكور ، الذي تمكن من مغادرة المختبر حيث تم إنشاؤه ، كان نتيجة مزحة بين الأصدقاء.

ومع ذلك ، لم يتم تقديم التفاصيل الفنية الأولى التي تدعم تصميم فيروسات الكمبيوتر إلا بعد عدة سنوات. في ذلك الوقت ، تم منح الفضل في إنشاءات لاحقة لبرامج الشفرات الضارة.

أخيرًا ، من تلك العروض التكنولوجية الأولى ننتقل إلى الفيروسات التي نعرفها اليوم. في هذا الصدد ، يمكننا القول أنها ضارة وقاتلة بشكل متزايد فيما يتعلق بتشغيل أجهزة الكمبيوتر.

الأضرار التي تسببها الفيروسات

يعتمد حجم الضرر الذي تسببه الفيروسات إلى حد كبير على نطاقها. ومع ذلك ، بشكل عام ، يمكننا القول أن الفيروس قادر على محو جميع المعلومات الموجودة في الكمبيوتر ، أو حظر وظائف أو برامج نظام التشغيل ، ومنع الوصول إلى المعدات ، من بين أمور أخرى.

بالإضافة إلى ذلك ، أدعوك لمشاهدة الفيديو التالي الذي ستجد فيه معلومات تتعلق بتطور فيروسات الكمبيوتر.

أمن الكمبيوتر

بشكل عام ، يكون أمان الكمبيوتر مسؤولاً عن تقليل المخاطر المتعلقة بالمعلومات والمستخدمين والبنية التحتية لنظام الكمبيوتر. ومع ذلك ، وفقًا للموضوع المطروح ، سنركز فقط على نقاط الضعف المرتبطة بالمعلومات الموجودة على جهاز الكمبيوتر.

بهذه الطريقة عندما نتحدث عن إزالة الفيروسات من جهاز الكمبيوتر دون تنسيق، نحن نشير إلى طريقة للتخفيف من المخاطر التي تسبب فقدان المعلومات. وبالتالي ، فإن الإجراءات التي سنصفها تتوافق مع طريقة لضمان أمنها.

كيف تصاب أجهزة الكمبيوتر؟

أحد الأسباب الأولى للإصابة بالفيروسات على أجهزة الكمبيوتر هو عدم وجود كلمات المرور أو ، على العكس من ذلك ، ضعفها. في هذا الصدد ، من المهم توضيح أن هناك ثلاثة أنواع من المفاتيح الأساسية: الوصول إلى BIOS ، والوصول إلى نظام التشغيل وشاشة التوقف الخاصة بنظام التشغيل.

من ناحية أخرى ، فإن بروتوكول NetBIOS هو عامل آخر يسبب الفيروسات ، لأنه على الرغم من أنه غير مرئي ، إلا أنه متصل بشكل عام بالمنفذ 139. وبهذه الطريقة ، من الممكن أن يدخل الفيروس إلى الكمبيوتر عندما نشارك الملفات والطابعات في بهذه الطريقة ، من خلال الإنترنت.

تنتقل الفيروسات بشكل أساسي عبر بريد الويب.

بالإضافة إلى ذلك ، لدينا فيروسات من رسائل البريد الإلكتروني ، خاصة تلك الواردة من بريد الويب ، وهي أقل موثوقية وأمانًا. في هذا الصدد ، من المهم ملاحظة أن معظم الانتهاكات الأمنية المتعلقة بهذا المفهوم تحدث من خلال التطفل من خلال الأسئلة الأمنية.

وبالمثل ، عندما لا يحتوي الكمبيوتر على مرشحات مكافحة البريد العشوائي ، تزداد احتمالية الإصابة بالفيروسات. يحدث الشيء نفسه عندما يكون برنامج مكافحة الفيروسات لجهاز الكمبيوتر قديمًا أو غير مناسب لكل نوع من أنواع الفيروسات.

من ناحية أخرى ، يتكون مصدر قوي للإصابة بالفيروسات من وحدات تخزين المعلومات ، والتي تُفهم على أنها محركات الأقراص الثابتة ومحركات القلم وغيرها. بنفس الطريقة ، تساهم اتصالات Bluetooth و WiFi بشكل كبير في احتمال إصابة أجهزتنا بالفيروسات.

ماذا يعني إزالة فيروسات الكمبيوتر بدون تنسيق؟

كما قلنا ، إزالة الفيروسات من جهاز الكمبيوتر دون تنسيق إنها طريقة لتخفيف المخاطر ؛ ومع ذلك ، فهي أيضًا طريقة للكشف عن التسلل. في هذا الصدد ، فإن الغرض الأساسي من هذه الآلية هو اكتشاف النقطة الدقيقة التي وقع فيها الهجوم ، وكذلك تحديد جميع أنواع الأنشطة التي تعتبر مشبوهة.

في نفس السياق ، من المهم توضيح أن التطفل هو أي عمل أو نشاط غير قانوني يرتكب ضد أي مورد لنظام الكمبيوتر. في هذا الصدد ، في معظم الحالات ، تعتبر هذه الأنشطة غير شريفة وخالية من أي نوع من الترخيص.

كيفية إزالة الفيروسات من جهاز الكمبيوتر بدون تنسيق؟

كما رأينا ، يمكن أن تنشأ الفيروسات التي تصيب أجهزة الكمبيوتر لدينا من أسباب مختلفة. وبالتالي ، فمن المنطقي الاعتقاد أن هناك أيضًا عدة طرق للتخلص من فيروسات الكمبيوتر دون تنسيق ، ومن بينها ما يلي:

استخدام مضادات الفيروسات ومكافحة أحصنة طروادة

بالتأكيد أول ما يتبادر إلى الذهن عندما نفكر فيه إزالة الفيروسات من جهاز الكمبيوتر دون تنسيق، هو استخدام مضاد فيروسات فعال. ومع ذلك ، قلة من الناس يعرفون أنه من الأفضل تثبيت نوعين مختلفين منهم ، طالما أنهما لا يتعارضان بينهما.

من المهم أن يكون لديك فيروس فعال وحديث.

بهذه الطريقة ، يتولى أحد برامج مكافحة الفيروسات الفحص الروتيني والآخر باكتشاف ما يسمى بالفيروسات الخاملة. وبالتالي ، من المحتمل جدًا أن يتم القضاء على الفيروسات ، ولكن في بعض الأحيان تكون قادرة على التحور ومهاجمة مضاد الفيروسات نفسه.

إذا كان هذا هو الحال ، وسيلة فعالة ل إزالة الفيروسات من جهاز الكمبيوتر دون تنسيق ثم يتم تشغيل الكمبيوتر في الوضع الآمن مع الشبكات. بهذه الطريقة ، يمكننا إجراء فحص أعمق من الويب ، مما يقلل من احتمالية تسلل الفيروس إلى وحدة نمطية مهمة على الكمبيوتر.

من ناحية أخرى ، مثلما بحثنا عن الحل للقضاء على الفيروسات ، يجب أن نفكر في أفضل طريقة لقتل أحصنة طروادة. لذلك فإن أكثر ما يُنصح به هو تثبيت برنامج متخصص في الكشف عن الشفرات الخبيثة ؛ ومع ذلك ، من المهم أيضًا أن يكون لديك جدار حماية.

في هذا الصدد ، يعد جدار الحماية نوعًا من أدوات الحظر الافتراضية التي تقف بين الكمبيوتر والشبكة. بهذه الطريقة ، عندما يتمكن حصان طروادة من عدم اكتشافه ، يكون الجدار الافتراضي مسؤولاً عن الحد من إمكانية الوصول إليه.

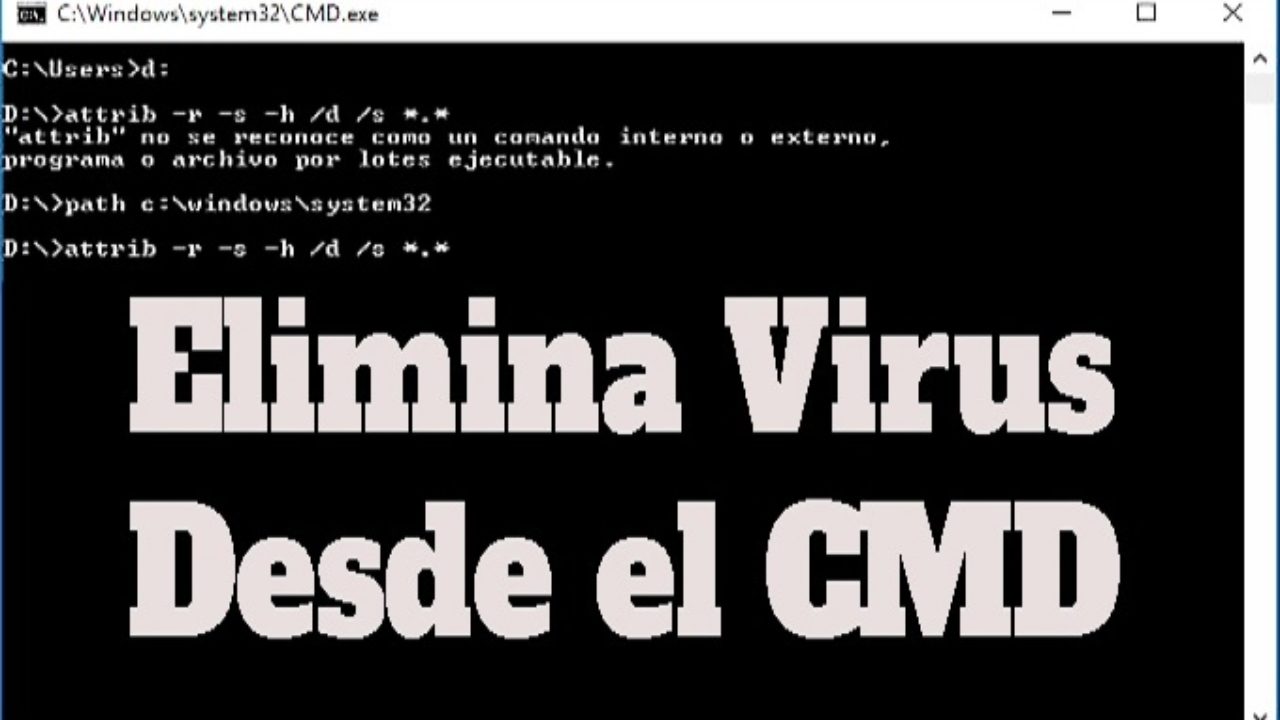

الإزالة اليدوية للفيروسات ، بدون برامج مكافحة الفيروسات

في الواقع ، ليس من الممكن دائمًا أن يكون لديك برنامج مكافحة فيروسات في الوقت المناسب ، أو في بعض الحالات ، يكون المضاد الذي لدينا قديمًا. بهذه الطريقة ، إذا كانت هذه هي حالتنا ، يجب ألا نفقد عقولنا ، لأنه يمكننا التخلص يدويًا من فيروسات الكمبيوتر دون تنسيق.

إزالة فيروس الأمر.

لذلك ، فإن المطلب الوحيد الذي نحتاجه هو أن يكون لدينا معرفة أساسية بالكمبيوتر وقليل من الصبر ، لأن الفيروسات أو البرامج الضارة تميل إلى تقديم نفسها بعدة طرق مختلفة. الآن ، بعد قولي هذا ، سنصف الآن العملية التي يجب اتباعها.

أولاً ، يجب تحديد موقع الفيروس الذي أصاب جهاز الكمبيوتر الخاص بنا. للقيام بذلك ، نبحث عن سجل إدخالات النظام ، والذي يتم عادةً تعديله تلقائيًا في كل مرة يتم فيها تشغيل البرامج الضارة على جهاز الكمبيوتر الخاص بنا.

في هذا الصدد ، من الضروري استخدام الأمر Logo Win + R ، الذي يفتح المربع المقابل لـ Run. بعد ذلك ، نكتب: msconfig واضغط على مفتاح Enter.

تظهر لنا النافذة التالية قائمة بجميع البرامج والتطبيقات والخدمات التي يتم تنفيذها تلقائيًا في كل مرة يتم فيها تشغيل الكمبيوتر. بهذه الطريقة ، ضمن الخيارات المتعلقة بالخدمات ، نتحقق مما إذا كان هناك أي اسم يبدو مريبًا لنا.

في هذا الصدد ، إذا كان هذا هو الحال ، فإننا نقوم بنسخ ولصق الاسم في شريط بحث Google ، على أمل أن يعرِّفه كفيروس أو كخدمة نظام عادية. في الحالة الأولى ، الشيء التالي هو تعطيل خيار البدء التلقائي.

أخيرًا ، هناك طريقة فعالة أخرى وهي الانتقال إلى إدارة مهام النظام وإيقاف تنفيذ العملية بداخلها. ومع ذلك ، وفقًا لطبيعة الفيروس ، قد لا تكون هذه الإجراءات كافية ، إذا كان الأمر كذلك ، يجب إعادة تشغيل الكمبيوتر في الوضع الآمن.

إزالة الملفات المصابة بالفيروسات

بشكل عام ، تم تصميم بعض الفيروسات بحيث تمر دون أن يلاحظها أحد عند البحث عنها يدويًا. في هذا الصدد ، يمكن الخلط بين هذا النوع من الملفات وملف مخفي أو مع أحد النظام.

القضاء على المشكلة من الجذور.

إذا كان الأمر كذلك ، فإن الخيار المتاح لدينا هو الانتقال إلى Windows Explorer والبحث في القائمة عن الخيار المقابل للأدوات. بمجرد الوصول إلى هناك ، نذهب إلى خيارات المجلد وننقر حيث تظهر الملفات والمجلدات المخفية.

بعد ذلك ، قمنا بإلغاء تحديد المربع المسمى: إخفاء الملفات المحمية من النظام. لاحقًا ، يمكننا البحث عن الملف المصاب بالطريقة المعتادة حتى نحذفه ، مع التأكد من حذفه من سلة المحذوفات أيضًا.

باستخدام Microsoft Defender

لا يخفى على أحد أن نظام التشغيل الأكثر استخدامًا على أجهزة الكمبيوتر الشخصية هو Microsoft Windows. وبهذه الطريقة ، ليس من المستغرب أن يكون خيارنا الأخير للقضاء على فيروسات الكمبيوتر دون تنسيق هو Microsoft Defender.

برنامج أمان وحماية البيانات لنظام Windows.

في هذا الصدد ، لدينا أن Microsoft Defender هو بوضوح أداة لحماية البيانات ، وهي مسؤولة عن اكتشاف وعزل أي نوع من برامج التجسس. بمعنى آخر ، إنه برنامج مكافحة فيروسات وحتى برنامج مكافحة تجسس ، يتم تثبيته افتراضيًا في أحدث إصدارات Windows.

بالإضافة إلى وظائفه العادية كبرنامج أمان ، يوفر Microsoft Defender للمستخدم فرصة للإبلاغ عن أي تهديد من برامج التجسس. بطريقة تجعل الاستجابة الفورية للنظام هي تثبيت جميع التطبيقات وبرامج تشغيل الأجهزة اللازمة لمنع الهجوم المذكور تلقائيًا.

ميزات Microsoft Defender

بشكل عام ، يعد Microsoft Defender أداة متعددة الوظائف تضمن أمان البيانات من خلال تقديم خدمات معينة. في هذا الصدد ، يمكن اعتبار هذه الخصائص الرئيسية: تحليل الحماية الفوري ، والتوافق مع Internet Explorer وتطوير برمجيات الاستكشاف.

وبالمثل ، في الفيديو التالي ، يمكنك معرفة المزيد حول فوائد Microsoft Defender.

https://youtu.be/zdxzHX16gWQ?t=2

كيف يمكننا التعرف على إصابة جهاز الكمبيوتر الخاص بنا بالفيروسات؟

نتيجة لطريقة الكشف عن التطفل التي ذكرناها للتو ، لدينا ثلاث طرق أساسية للتعرف على إصابة جهاز الكمبيوتر الخاص بنا بالفيروسات. من الناحية الفنية ، يمكن وصفها على النحو التالي:

مراجعة نمط الوصول

تتكون مراجعة أنماط الوصول من تحليل مفصل لساعات دخول المستخدمين إلى النظام. بهذه الطريقة يمكننا تحديد ما إذا كانت عمليات الوصول تحدث دائمًا في نفس الوقت ، أو ما إذا كان المستخدم نفسه يصل باستمرار إلى نفس الوحدة أو الخدمة.

مراجعة المعاملات

من ناحية أخرى ، تشير مراجعة المعاملة إلى تحديد الملف الذي تمت محاولة تحميله أو تنزيله بشكل متكرر أثناء عدد مرات الوصول الغريبة التي تم اكتشافها. بمعنى آخر ، إذا كان هدف المهاجم هو الصعود أو ، على العكس من ذلك ، سرقة معلومات محددة ، فمن الطبيعي أن يقوم بعدة محاولات قبل تحقيقها ، وبالتالي كشف هدفه.

قفل آلي

القفل الأوتوماتيكي هو المرحلة الأخيرة من آلية كشف التسلل. يشير هذا بشكل أساسي إلى تنشيط نظام حظر الطوارئ ، والذي يمنع ذروة هجوم الكمبيوتر الذي نتعرض له.

إذا كان جهاز الكمبيوتر الخاص بك يعمل ببطء ، فإنه يتجمد من تلقاء نفسه ، أو يتصرف بشكل غريب. من المؤكد أنه مصاب بالفيروسات.

أخيرًا ، هناك أعراض واضحة للإصابة بالفيروس عندما يبدأ الكمبيوتر فجأة في التصرف بشكل غريب. وبالتالي ، فإن البطء في تشغيل الكمبيوتر ، وظهور النوافذ المنبثقة بشكل مستقل ، واستحالة الوصول إلى حسابنا ، من بين أمور أخرى ، هي علامات على وجود فيروسات الكمبيوتر.

توصيات عامة

وفقًا لكل ما قيل أعلاه ، نتجرأ على تقديم سلسلة من التوصيات النهائية. من بينها ما يلي:

أفضل طريقة لمنع الإصابة بالفيروسات هي الامتثال للوائح أمان الكمبيوتر.

قم بتثبيت أحد هذين النوعين من مضادات الفيروسات: Karpersky أو NOD 32 ، والذي على الرغم من أنه مصمم لمهاجمة الفيروسات العادية ، إلا أنه بطريقة ما يمكنه أيضًا مواجهة تأثيرات بعض أحصنة طروادة. بالإضافة إلى ذلك ، من المهم التأكد من أن لدينا برنامجًا حقيقيًا لمكافحة طروادة ، والذي قد يكون برنامج The Cleaner.

بالإضافة إلى ذلك ، إذا لجأنا إلى خيار إجراء مسح من الويب ، فإن Panda هو أحد أفضل البدائل لدينا في هذا الصدد. ومع ذلك ، يمكنك اختيار أي برنامج آخر يناسب احتياجاتك.

من ناحية أخرى ، من المهم تنشيط أدوات مكافحة البريد العشوائي ؛ بطريقة تمنع استقبال رسائل البريد الإلكتروني غير المرغوب فيها ، والتي عادة ما تكون حاملة لفيروسات خطيرة. بالإضافة إلى ذلك ، يجب أن نتعود على حماية جميع معلوماتنا الحساسة ، حتى لا يتمكن المتسللون من الوصول إليها.

أخيرًا ، أدعوك لقراءة مقالنا المسمى: معايير أمان الكمبيوتر على الويب ، حيث ستجد جميع المعلومات المتعلقة بأنواع فيروسات الكمبيوتر وغير ذلك الكثير.